隐藏节点

隐藏节点问题(Hidden Node Problem)是无线网络通信(比如,局域网WLAN)中一个经典且重要的通信问题,比如 IEEE 802.11 系列标准(如 802.11a/b/g/n/ac/ax)中广泛存在。

本文从问题描述、原因、解决思路、业界专利和学界论文五个方面进行系统阐述。

问题描述

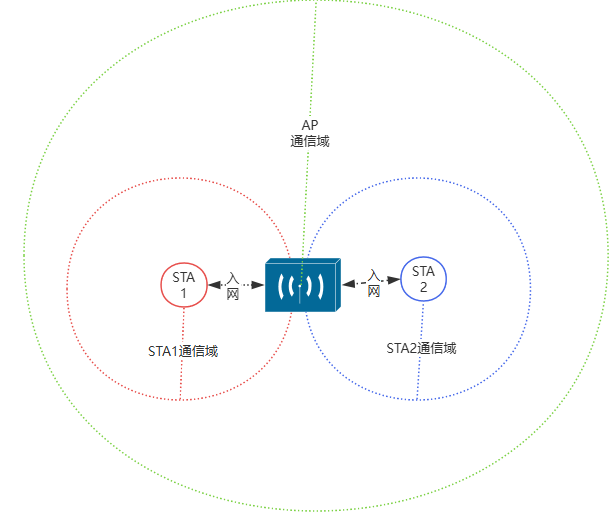

隐藏节点问题是指在无线网络中,两个或多个节点(如无线终端 STA)无法直接“听到”彼此的信号,但它们都与同一个接入点(AP)通信,从而导致数据包冲突,降低网络性能。

典型场景:

- 节点 A 和节点 B 都连接到同一个 AP。

- A 和 B 之间的距离较远,彼此不在无线信号覆盖范围内(即彼此“听不到”)。

- 当 A 和 B 同时向 AP 发送数据时,它们无法通过载波侦听(CSMA/CA)机制感知对方的传输。

- 结果:A 和 B 的数据包在 AP 处发生碰撞,导致接收失败,重传增加,吞吐量下降。

问题原因

无线信号的传播特性

- 无线信号随距离衰减,方向性、障碍物遮挡等导致节点之间通信不对称。

- A 能听到 AP,B 也能听到 AP,但 A 听不到 B,B 也听不到 A。

CSMA/CA 机制的局限性

- IEEE 802.11 使用载波侦听多路访问/冲突避免(CSMA/CA)。

- 节点在发送前侦听信道是否空闲,但只能侦听“自己能听到”的节点。

- 隐藏节点无法被侦听,导致误判信道为空,引发冲突。

性能影响

- 网络吞吐量下降

- 冲突重传率上升

- 延迟显著增加

- QoS 保障受损(如 VoIP 丢帧)

解决思路

技术沿革

| 方法 | 简要说明 | 优劣势对比 |

|---|---|---|

| RTS/CTS | 控制帧避免冲突,最早解决方案 | 机制:交换控制帧避免数据包冲突 优势:部署简单、兼容广 不足:控制开销大,小包低效 |

| 功率控制 | 动态调节信号功率,扩展感知范围 | 机制:降低发射功率减小干扰范围 优势:节能、增强灵活性 不足:精度差,对环境依赖大 |

| TDMA/RAW | 分时调度,避免同一时隙冲突 | WiFi Mesh/WiMAX |

| 协作中继 | 节点辅助转发或感知信号 | 机制:利用中继节点拓展感知范围 优势:覆盖广、弹性好 不足:系统复杂度上升 |

| SDN 控制 | 控制器集中调度传输 | 机制:集中控制节点调度与频谱 优势:全局视图、干扰管理佳 不足:需要控制架构支持 |

| ML 感知 | 使用机器学习动态检测隐藏关系 | 机制:使用学习模型检测隐藏节点关系 优势:适应复杂环境 不足:训练数据依赖强、部署难 |

业界代表性专利

| 专利号 | 名称 | 核心思路 | 技术路径 |

| US7130289B2 | Hidden Node Detection | ACK 监听 | 基于 STA ACK 丢失推断 |

| CN105191474A | RAW 时隙协商 | AP 协调感知窗口 | MAC层调度 |

| US7200149B2 | 多跳隐藏感知路由 | 隐藏节点概率度量 | 路由优化 |

| US20170280480A1 | 群组 RTS/CTS | UE 识别群组 CTS | 异构共存 |

| US7965669B1 | 状态生成器 | 动态扫描邻居隐藏状态 | 网络管理 |

学界论文(代表性)

| 论文标题 | 作者(年份) | 摘要要点 & 关键贡献 |

|---|---|---|

| Kleinrock, L., & Tobagi, F. A. (1975). “Packet Switching in Radio Channels: Part II : The hidden terminal problem in carrier sense multiple access and busy tone solution.” | IEEE Transactions on Communications | 奠基性论文,首次形式化分析 CSMA/CA,指出隐藏节点对吞吐量的影响。文章指出了隐藏终端对性能的影响以及忙音解决方案。 |

| Bianchi, G. (2000). “Performance Analysis of the IEEE 802.11 Distributed Coordination Function.” | IEEE Journal on Selected Areas in Communications | 提出著名的 Bianchi 模型,量化隐藏节点对网络性能的影响。 |

| Xu, S., & Saadawi, T. (2001). “Does the IEEE 802.11 MAC Protocol Work Well in Multihop Wireless Ad Hoc Networks?“ | IEEE Communications Magazine | 深入分析隐藏节点在 ad hoc 网络中的严重性,推动 RTS/CTS 优化研究。 |

| Experimental Study of Hidden‑node Problem in IEEE802.11 Wireless Networks | Ng, Liew et al. (2004/05) | 实验验证隐藏节点对吞吐和重传影响;指出 RTS/CTS 有时反而降低吞吐;确认 NS2 模拟对真实环境建模偏差 (SIGCOMM Conferences) |

| Performance of Wireless Networks with Hidden Nodes | Ray, Starobinski & Carruthers (2005) | 构建数学分析模型精确计算冲突概率、延迟和最大吞吐,并通过仿真验证隐藏节点效应传播行为 (Boston University People, ScienceDirect) |

| Hidden‑node detection in IEEE 802.11n wireless LANs | Kim & Choi (2013) | 利用聚合帧、Block ACK、快链路调节,在 MAC 层识别隐藏节点并自适应启用 RTS/CTS,提升网络吞吐 (ResearchGate) |

| Optimal tradeoff between exposed and hidden nodes | Pacitti et al. (2008?) | 探讨在一定干扰范围内暴露节点与隐藏节点之间的平衡,为调度机制提供理论依据 (ACM Digital Library) |

| A machine‑learning approach for dynamic control of RTS/CTS | 声明作者(如 ACM 2018/17) | 提出 ML 算法动态判断何时启用 RTS/CTS,以平衡控制开销与隐藏节点冲突风险 (ACM Digital Library) |

| Machine Learning for Hidden Nodes Detection | Campos et al. (2022) | 用 ML 替代启发式方法检测隐藏终端,尤其在授权辅助网络(LTE-U)场景中有效 (ScienceDirect) |

📌 分析亮点:

- Ray 等 (2005) 构建的排队论模型是对隐藏节点影响的定量基础土壤,凸显即便低负载下也可使网络饱和 (Boston University People);

- Ng & Liew 等 (2004/05) 的实测研究挑战了模拟的假设性,揭示 RTS/CTS 在某些情况下效率下降 (SIGCOMM Conferences);

- Kim & Choi (2013) 在 802.11n 环境下的 HD 机制,为适时启用 RTS/CTS 提供实践路径 (ResearchGate);

- ML 驱动控制 RTS/CTS 等方法则是近年来研究方向,尤其在 Campos 等 (2022) 中体现出 ML 在隐藏节点检测中的潜力 (ScienceDirect)。

| 项目 | 内容 |

|---|---|

| 问题本质 | 节点无法感知彼此,导致 CSMA/CA 失效,冲突频发 |

| 根本原因 | 无线信号不对称 + CSMA/CA 依赖本地侦听 |

| 核心解决机制 | RTS/CTS 握手、NAV、跨层优化、智能调度 |

| 趋势 | 从静态协议向动态、智能、协同方向发展(如 802.11ax/802.11be 中的 OFDMA 和 UL MU-MIMO) |

随着 WiFi 6(802.11ax)和 WiFi 7(802.11be)引入 OFDMA、上行多用户调度(UL MU-MIMO)、BSS Coloring 等技术,隐藏节点问题在密集网络中得到进一步缓解,但仍是一个需要持续优化的挑战。

暴露节点

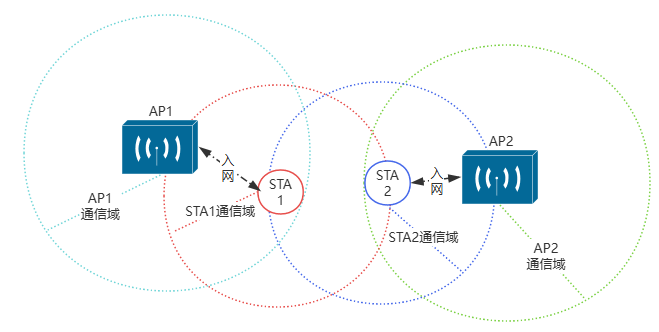

“暴露节点问题”是指一个节点位于发送节点的信号覆盖范围内,但不在接收节点的通信范围内的状况 。这个暴露节点能监听到发送节点的传输,因此会误认为信道正忙而延迟自己的发送 。然而,它的传输实际上并不会干扰到原始的接收节点 。这导致了信道利用率的降低和不必要的传输延迟。

在单个AP的环境中,虽然从理论模型上看可能存在暴露节点的定义情况(即一个节点能听到发送者但远离接收者),但由于所有通信都由一个AP协调,且节点分布相对集中,这种因空间分离导致的暴露问题并不像在多AP、更复杂的网络拓扑中那样显著和普遍。

在多个AP的场景下,特别是当AP的覆盖范围有重叠时,一个AP覆盖范围内的节点(暴露节点)可能会因为监听到相邻AP的传输而错误地认为自己不能发送数据,即使它向自己所属的AP发送数据时并不会造成干扰。这种由多个协调实体(AP)及其覆盖范围重叠带来的空间复用限制,是暴露节点问题更典型和重要的出现场景。

暴露节点问题在讨论无线局域网(WLAN)的密集部署、多AP协作等复杂环境时更为关键。

隐藏节点、暴露节点,都可以通过NS-2网络仿真器进行仿真。

了解 实践笔记 的更多信息

订阅后即可通过电子邮件收到最新文章。